Факультет информационных технологий и математики

Кафедра информационных технологий

Лабораторная работа №2

по дисциплине

Операционные системы

Тема: Элементы защиты информации

(контрольная сумма и цифровая подпись)

|

Выполнил студент гр. 14-ПИ

Рябцев В.В.

Сочи

2016

Оглавление

1.Хеш и электронная подпись. 3

2.Назначение и применение. 3

3.История возникновения. 3

4.Использование хэш-функций. 4

5.Виды асимметричных алгоритмов. 5

6.Перечень алгоритмов ЭП.. 5

7.Использование ЭП В России. 6

8.Использование программы PGP для создания и проверки электронных подписей. 7

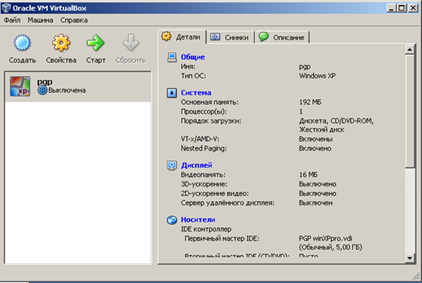

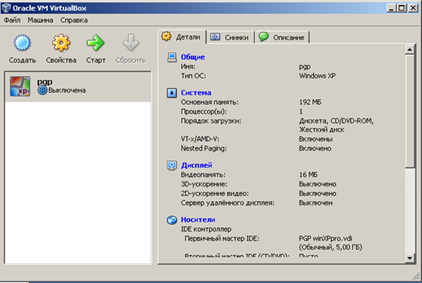

8.1Установка программы PGP Desktop v.10.2.0. 8

8.3.Создание ключей. 9

8.4Создание электронной подписи при помощи программы PGP. 14

8.5.Проверка электронной подписи. 15

Список используемых источников. 17

Цель работы: ознакомление со средствами защиты информации – контрольной суммой и цифровыми подписями, а также приобретение навыков их практического использования.

Основные части отчета следующие

- определение понятий Hash, электронная (цифровая) подпись;

- Описание идей, заложенных процесс создания Hash и электронных (цифровых) подписей;

- обзор популярных вариантов программ для вычисления Hash и простановки электронных (цифровых) подписей;

- Краткие сведения о законодательной базе использования цифровых подписей в России;

- краткое описание порядка использования программы PGP для создания и проверки электронной подписи.

Хеш и электронная подпись

Хеш-сумма — значение хеш-функции.

Хеш-символ — «#», также называемый «решёткой», «диезом», «шарпом», «знаком номера», «октоторпом» или «знаком фунта».

Хеш — структура данных «хеш-таблица», вариант реализации ассоциативного массива.

Хеш — жаргонное название гашиша.

Электро́нная по́дпись (ЭП), Электро́нная цифровая по́дпись (ЭЦП) — реквизит электронного документа, полученный в результате криптографического преобразования информации с использованием закрытого ключа подписи и позволяющий проверить отсутствие искажения информации в электронном документе с момента формирования подписи (целостность), принадлежность подписи владельцу сертификата ключа подписи (авторство), а в случае успешной проверки подтвердить факт подписания электронного документа (неотказуемость).

Назначение и применение

Электронная подпись предназначена для определения лица, подписавшего электронный документ, и является аналогом собственноручной подписи в случаях, предусмотренных законом.

Электронная подпись применяется при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций, при совершении иных юридически значимых действий.

История возникновения

В 1976 году Уитфилдом Диффи и Мартином Хеллманом было впервые предложено понятие «электронная цифровая подпись», хотя они всего лишь предполагали, что схемы ЭЦП могут существовать.

В 1977 году Рональд Ривест, Ади Шамир и Леонард Адлеман разработали криптографический алгоритм RSA, который без дополнительных модификаций можно использовать для создания примитивных цифровых подписей.

Вскоре после RSA были разработаны другие ЭЦП, такие, как алгоритмы цифровой подписи Рабина, Меркле.

В 1984 году Шафи Гольдвассер, Сильвио Микали и Рональд Ривест первыми строго определили требования безопасности к алгоритмам цифровой подписи. Ими были описаны модели атак на алгоритмы ЭЦП, а также предложена схема GMR, отвечающая описанным требованиям (Криптосистема Гольдвассер — Микали).

Россия

В 1994 году Главным управлением безопасности связи ФАПСИ был разработан первый российский стандарт ЭЦП — ГОСТ Р 34.10-94 «Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма».

В 2002 году для обеспечения большей криптостойкости алгоритма взамен ГОСТ Р 34.10-94 был введён одноимённый стандарт ГОСТ Р 34.10-2001, основанный на вычислениях в группе точек эллиптической кривой. В соответствии с этим стандартом, термины «электронная цифровая подпись» и «цифровая подпись» являются синонимами.

1 января 2013 года ГОСТ Р 34.10-2001 заменён на ГОСТ Р 34.10-2012 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи.»

Использование хэш-функций

Поскольку подписываемые документы — переменного (и как правило достаточно большого) объёма, в схемах ЭП зачастую подпись ставится не на сам документ, а на его хэш. Для вычисления хэша используются криптографические хэш-функции, что гарантирует выявление изменений документа при проверке подписи. Хэш-функции не являются частью алгоритма ЭП, поэтому в схеме может быть использована любая надёжная хэш-функция.

Использование хэш-функций даёт следующие преимущества:

Вычислительная сложность. Обычно хэш цифрового документа делается во много раз меньшего объёма, чем объём исходного документа, и алгоритмы вычисления хэша являются более быстрыми, чем алгоритмы ЭП. Поэтому формировать хэш документа и подписывать его получается намного быстрее, чем подписывать сам документ.

Совместимость. Большинство алгоритмов оперирует со строками бит данных, но некоторые используют другие представления. Хэш-функцию можно использовать для преобразования произвольного входного текста в подходящий формат.

Целостность. Без использования хэш-функции большой электронный документ в некоторых схемах нужно разделять на достаточно малые блоки для применения ЭП. При верификации невозможно определить, все ли блоки получены и в правильном ли они порядке.

Использование хэш-функции не обязательно при электронной подписи, а сама функция не является частью алгоритма ЭП, поэтому хэш-функция может использоваться любая или не использоваться вообще.

В большинстве ранних систем ЭП использовались функции с секретом, которые по своему назначению близки к односторонним функциям. Такие системы уязвимы к атакам с использованием открытого ключа (см. ниже), так как, выбрав произвольную цифровую подпись и применив к ней алгоритм верификации, можно получить исходный текст. Чтобы избежать этого, вместе с цифровой подписью используется хэш-функция, то есть, вычисление подписи осуществляется не относительно самого документа, а относительно его хэша. В этом случае в результате верификации можно получить только хэш исходного текста, следовательно, если используемая хэш-функция криптографически стойкая, то получить исходный текст будет вычислительно сложно, а значит атака такого типа становится невозможной.

Перечень алгоритмов ЭП

Асимметричные схемы:

FDH (Full Domain Hash), вероятностная схема RSA-PSS (Probabilistic Signature Scheme), схемы стандарта PKCS#1 и другие схемы, основанные на алгоритме RSA

Схема Эль-Гамаля

Американские стандарты электронной цифровой подписи: DSA, ECDSA (DSA на основе аппарата эллиптических кривых)

Российские стандарты электронной цифровой подписи: ГОСТ Р 34.10-94 (в настоящее время не действует), ГОСТ Р 34.10-2001 (не рекомендован к использованию после 31 декабря 2017 года), ГОСТ Р 34.10-2012

Евразийский союз: ГОСТ 34.310-2004[12] полностью идентичен российскому стандарту ГОСТ Р 34.10-2001

Украинский стандарт электронной цифровой подписи ДСТУ 4145-2002

Белорусский стандарт электронной цифровой подписи СТБ 1176.2-99 (в настоящее время не действует), СТБ 34.101.45-2013

Схема Шнорра

Pointcheval-Stern signature algorithm

Вероятностная схема подписи Рабина

Схема BLS (Boneh-Lynn-Shacham)

Схема GMR (Goldwasser-Micali-Rivest)

На основе асимметричных схем созданы модификации цифровой подписи, отвечающие различным требованиям:

Групповая цифровая подпись

Неоспоримая цифровая подпись

«Слепая» цифровая подпись и справедливая «слепая» подпись

Конфиденциальная цифровая подпись

Цифровая подпись с доказуемостью подделки

Доверенная цифровая подпись

Разовая цифровая подпись

Использование ЭП В России

В России юридически значимый сертификат электронной подписи выдаёт удостоверяющий центр. Правовые условия использования электронной цифровой подписи в электронных документах регламентирует Федеральный закон Российской Федерации от 6 апреля 2011 года № 63-ФЗ «Об электронной подписи».

После становления ЭП при использовании в электронном документообороте между кредитными организациями и кредитными бюро в 2005 году активно стала развиваться инфраструктура электронного документооборота между налоговыми органами и налогоплательщиками. Начал работать приказ Министерства по налогам и сборам РФ от 2 апреля 2002 года № БГ-3-32/169 «Порядок представления налоговой декларации в электронном виде по телекоммуникационным каналам связи». Он определяет общие принципы информационного обмена при представлении налоговой декларации в электронном виде по телекоммуникационным каналам связи.

В законе РФ от 10 января 2002 года № 1-ФЗ «Об электронной цифровой подписи» описаны условия использования ЭП, особенности её использования в сферах государственного управления и в корпоративной информационной системе.

Благодаря ЭП теперь, в частности, многие российские компании осуществляют свою торгово-закупочную деятельность в Интернете, через системы электронной торговли, обмениваясь с контрагентами необходимыми документами в электронном виде, подписанными ЭП. Это значительно упрощает и ускоряет проведение конкурсных торговых процедур[17]. В силу требований Федерального закона от 5 апреля 2013 года № 44-ФЗ «О контрактной системе...», государственные контракты, заключаемые в электронном виде, должны быть подписаны усиленной электронной подписью.

С 13 июля 2012 согласно Федеральному закону № 108-ФЗ официально вступила в действие правовая норма, продлевающая действие 1-ФЗ «Об электронной цифровой подписи» до 1 июля 2013 года. В частности решено в части 2 статьи 20 Федерального закона от 6 апреля 2011 года № 63-ФЗ «Об электронной подписи» (Собрание законодательства Российской Федерации, 2011, № 15, ст. 2036) слова «с 1 июля 2012 года» заменить словами «с 1 июля 2013 года».

Однако Федеральным законом от 02.07.2013 № 171-ФЗ внесены изменения в статью 19 Федерального закона от 06.04.11 № 63-ФЗ «Об электронной подписи». В соответствии с этим электронный документ, подписанный электронной подписью, сертификат ключа проверки которой выдан в период действия федерального закона № 1-ФЗ, признаётся подписанным квалифицированной электронной подписью. При этом использовать старый сертификат можно до 31 декабря 2013 года включительно. Это значит, что в указанный период документы могут подписываться электронной цифровой подписью, сертификат ключа проверки которой выдан до 1 июля 2013 года.

С 1 июля 2013 года Федеральный закон от 10 января 2002 года № 1-ФЗ утратил силу, на смену ему пришёл Федеральный закон от 6 апреля 2011 года № 63-ФЗ «Об электронной подписи». В результате было ведено определение трех видов электронных подписей:

Простой электронной подписью является электронная подпись, которая посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определенным лицом.

Усиленной неквалифицированной электронной подписью является электронная подпись, которая:

получена в результате криптографического преобразования информации с использованием ключа электронной подписи;

позволяет определить лицо, подписавшее электронный документ;

позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания;

создается с использованием средств электронной подписи.

Усиленной квалифицированной электронной подписью является электронная подпись, которая соответствует всем признакам неквалифицированной электронной подписи и следующим дополнительным признакам:

ключ проверки электронной подписи указан в квалифицированном сертификате;

для создания и проверки электронной подписи используются средства электронной подписи, получившие подтверждение соответствия требованиям, установленным в соответствии с 63-ФЗ

С 1 января 2013 года гражданам выдаётся универсальная электронная карта, в которую встроена усиленная квалифицированная электронная подпись.

8 сентября 2015 года в Крымском федеральном округе (КФО) аккредитован первый удостоверяющий центр на базе Государственного унитарного предприятия «Крымтехнологии». Соответствующие полномочия утверждены приказом Министерства связи и массовых коммуникаций Российской Федерации №298 «Об аккредитации удостоверяющих центров» от 11 августа 2015 года.

Создание ключей

Для подписывания документов электронными подписями прежде всего следует создать пару ключей – открытый-секретный. Для этого на экран нужно вызвать окно PGP Desktop.

Для вызова этого окна нужно любой кнопкой мыши щелкнуть по изображению  [1], расположенному в правом нижней углу экрана слева от индикатора часов:

[1], расположенному в правом нижней углу экрана слева от индикатора часов:

В появившемся меню следует выбрать пунктOpen PGP Desktop:

В ответ на экран будет выведено окно примерно следующего вида:

PGP предполагает работу со многими ключами. Для их упорядочения создаются так называемые связки ключей – keyring. Каждая связка ключей имеет свое название. Изначально после установки программы существует связка с названием All Keys, но при желании это название можно изменить.

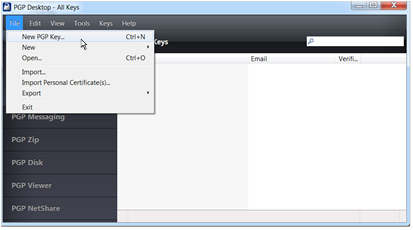

Для создания (генерации) новой пары ключей следует выбрать пункт меню File и выпавшем подменю выбрать пункт New PGP Key… :

В ответ программа выводит окно помощника генератора ключей, в котором описывается его назначение:

Нажимаем кнопку Далее. В ответ получаем:

В поле Full Name введите свои фамилию и инициалы и нажмите Далее. В ответ программа запросит подтверждение того, что адрес e-mail вы вводить не будете:

Ответьте Да.

Далее на экран будет выведено окно ввода парольной фразы (пароля). Пароль может потребоваться для получения доступа к секретному ключу, с помощью которого и выполняется электронная подпись.

Вам нужно придумать пароль, состоящий не менее, чем из 8 символов и содержащий не только буквы. Для надежного запоминания пароль вводится дважды в 2 поля окна. По умолчанию при вводе пароля вместо вводимых символов высвечиваются пробелы. Это делается для того, чтобы окружающие не могли видеть вводимый пароль. Если вы один или у вас нет смысла опасаться окружающих для удобства ввода при помощи переключателя Show Keystroke вводимые символы пароля можно сделать видимыми. В процессе ввода пароля его качество оценивается в виде цветной полосы Passphrase Quality, расположенной в нижней части окна. В пароль могут входить строчные и заглавные буквы латиницы и кириллицы, цифры, знаки препинания и любые другие печатаемые символы – скобки, знак процента, доллара, звездочка и т.д. Цвет полосы Passphrase Quality зависит от качества пароля – чем пароль качественнее, тем эта полоса становится зеленее. Качество пароля тем выше, чем из большего числа символов он состоит и чем разнообразнее эти символы:

По окончании ввода пароля нажимается кнопка Далее.

Некоторое время будет отображаться процесс генерации ключей. По его окончании выводится окно, поздравляющее с созданием новой пары ключей:

Следует нажать кнопку Далее для присоединения вновь созданных ключей к связке ключей, которая в данном случае по умолчанию называется All Keys.

Следующим шагом авторы системы PGP предусмотрели размещение открытого ключа из вновь созданной пары на специальном сервере открытых ключей, для чего и предназначено следующее окно:

Мы этого делать будем, поскольку решаем учебную задачу знакомства с принципами цифрового подписывания электронных документов.

Для пропуска операции регистрации открытого ключа на сервере нажимаем кнопку Skip (можно нажать и кнопку Далее, однако в результате будет получен отказ от регистрации из-за отсутствия адреса e-mail).

В итоге высвечивается окно со строкой, в которой высвечивается название (в данном случае Фамилия И.О.) только что созданной пары ключей:

При попытке закрыть это окно выводится сообщение с просьбой решить вопрос об образовании резервных копий только что созданных ключей:

При учебном использовании ключей это делать необязательно. Поэтому можно нажать кнопку Don’t Save.

Факультет информационных технологий и математики

Кафедра информационных технологий

Лабораторная работа №2

по дисциплине

Операционные системы

Тема: Элементы защиты информации

(контрольная сумма и цифровая подпись)

|

Выполнил студент гр. 14-ПИ

Рябцев В.В.

Сочи

2016

Оглавление

1.Хеш и электронная подпись. 3

2.Назначение и применение. 3

3.История возникновения. 3

4.Использование хэш-функций. 4

5.Виды асимметричных алгоритмов. 5

6.Перечень алгоритмов ЭП.. 5

7.Использование ЭП В России. 6

8.Использование программы PGP для создания и проверки электронных подписей. 7

8.1Установка программы PGP Desktop v.10.2.0. 8

8.3.Создание ключей. 9

8.4Создание электронной подписи при помощи программы PGP. 14

8.5.Проверка электронной подписи. 15

Список используемых источников. 17

Цель работы: ознакомление со средствами защиты информации – контрольной суммой и цифровыми подписями, а также приобретение навыков их практического использования.

Основные части отчета следующие

- определение понятий Hash, электронная (цифровая) подпись;

- Описание идей, заложенных процесс создания Hash и электронных (цифровых) подписей;

- обзор популярных вариантов программ для вычисления Hash и простановки электронных (цифровых) подписей;

- Краткие сведения о законодательной базе использования цифровых подписей в России;

- краткое описание порядка использования программы PGP для создания и проверки электронной подписи.

Хеш и электронная подпись

Хеш-сумма — значение хеш-функции.

Хеш-символ — «#», также называемый «решёткой», «диезом», «шарпом», «знаком номера», «октоторпом» или «знаком фунта».

Хеш — структура данных «хеш-таблица», вариант реализации ассоциативного массива.

Хеш — жаргонное название гашиша.

Электро́нная по́дпись (ЭП), Электро́нная цифровая по́дпись (ЭЦП) — реквизит электронного документа, полученный в результате криптографического преобразования информации с использованием закрытого ключа подписи и позволяющий проверить отсутствие искажения информации в электронном документе с момента формирования подписи (целостность), принадлежность подписи владельцу сертификата ключа подписи (авторство), а в случае успешной проверки подтвердить факт подписания электронного документа (неотказуемость).

Назначение и применение

Электронная подпись предназначена для определения лица, подписавшего электронный документ, и является аналогом собственноручной подписи в случаях, предусмотренных законом.

Электронная подпись применяется при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций, при совершении иных юридически значимых действий.

История возникновения

В 1976 году Уитфилдом Диффи и Мартином Хеллманом было впервые предложено понятие «электронная цифровая подпись», хотя они всего лишь предполагали, что схемы ЭЦП могут существовать.

В 1977 году Рональд Ривест, Ади Шамир и Леонард Адлеман разработали криптографический алгоритм RSA, который без дополнительных модификаций можно использовать для создания примитивных цифровых подписей.

Вскоре после RSA были разработаны другие ЭЦП, такие, как алгоритмы цифровой подписи Рабина, Меркле.

В 1984 году Шафи Гольдвассер, Сильвио Микали и Рональд Ривест первыми строго определили требования безопасности к алгоритмам цифровой подписи. Ими были описаны модели атак на алгоритмы ЭЦП, а также предложена схема GMR, отвечающая описанным требованиям (Криптосистема Гольдвассер — Микали).

Россия

В 1994 году Главным управлением безопасности связи ФАПСИ был разработан первый российский стандарт ЭЦП — ГОСТ Р 34.10-94 «Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма».

В 2002 году для обеспечения большей криптостойкости алгоритма взамен ГОСТ Р 34.10-94 был введён одноимённый стандарт ГОСТ Р 34.10-2001, основанный на вычислениях в группе точек эллиптической кривой. В соответствии с этим стандартом, термины «электронная цифровая подпись» и «цифровая подпись» являются синонимами.

1 января 2013 года ГОСТ Р 34.10-2001 заменён на ГОСТ Р 34.10-2012 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи.»

Использование хэш-функций

Поскольку подписываемые документы — переменного (и как правило достаточно большого) объёма, в схемах ЭП зачастую подпись ставится не на сам документ, а на его хэш. Для вычисления хэша используются криптографические хэш-функции, что гарантирует выявление изменений документа при проверке подписи. Хэш-функции не являются частью алгоритма ЭП, поэтому в схеме может быть использована любая надёжная хэш-функция.

Использование хэш-функций даёт следующие преимущества:

Вычислительная сложность. Обычно хэш цифрового документа делается во много раз меньшего объёма, чем объём исходного документа, и алгоритмы вычисления хэша являются более быстрыми, чем алгоритмы ЭП. Поэтому формировать хэш документа и подписывать его получается намного быстрее, чем подписывать сам документ.

Совместимость. Большинство алгоритмов оперирует со строками бит данных, но некоторые используют другие представления. Хэш-функцию можно использовать для преобразования произвольного входного текста в подходящий формат.

Целостность. Без использования хэш-функции большой электронный документ в некоторых схемах нужно разделять на достаточно малые блоки для применения ЭП. При верификации невозможно определить, все ли блоки получены и в правильном ли они порядке.

Использование хэш-функции не обязательно при электронной подписи, а сама функция не является частью алгоритма ЭП, поэтому хэш-функция может использоваться любая или не использоваться вообще.

В большинстве ранних систем ЭП использовались функции с секретом, которые по своему назначению близки к односторонним функциям. Такие системы уязвимы к атакам с использованием открытого ключа (см. ниже), так как, выбрав произвольную цифровую подпись и применив к ней алгоритм верификации, можно получить исходный текст. Чтобы избежать этого, вместе с цифровой подписью используется хэш-функция, то есть, вычисление подписи осуществляется не относительно самого документа, а относительно его хэша. В этом случае в результате верификации можно получить только хэш исходного текста, следовательно, если используемая хэш-функция криптографически стойкая, то получить исходный текст будет вычислительно сложно, а значит атака такого типа становится невозможной.